Narzędzia do zapewnienia zgodności i zarządzania ryzykiem

Chcesz wdrożyć narzędzie do detekcji, anonimizacji lub retencji danych osobowych i wrażliwych?

Umów się na rozmowę

Zapewnianie zgodności z regulacjami w trybie ciągłym, zamiast cyklicznego reagowania na niezgodności ujawniane w audytach lub analizach luk.

Świadome działanie oparte na rzeczywistych danych, zamiast deklaracji z wywiadów — z gwarancją weryfikowalnego śladu audytowego.

Proaktywne i prewencyjne podejście do zagrożeń i podatności, zamiast reagowania dopiero na incydenty bezpieczeństwa i naruszenia danych.

Systematyczna ocena ryzyka oparta o aktualne dane, zamiast okresowych migawek z raportów audytowych.

Budowanie świadomości i zaangażowania personelu w ochronę informacji, zamiast dokładania kolejnych, niewykorzystywanych narzędzi IT.

Konsekwentne działanie oparte o procesy, a nie nieregularne aktywności uruchamiane jedynie w sytuacjach kryzysowych.

Wymagania zgodności:

Po co wdrażamy regulacje cyberbezpieczeństwa NIS2, DORA, RODO?

Czy organizacja usuwa wszystkie dane, dla których wygasła podstawa przetwarzania?

Wymagania biznesowe i operacyjne:

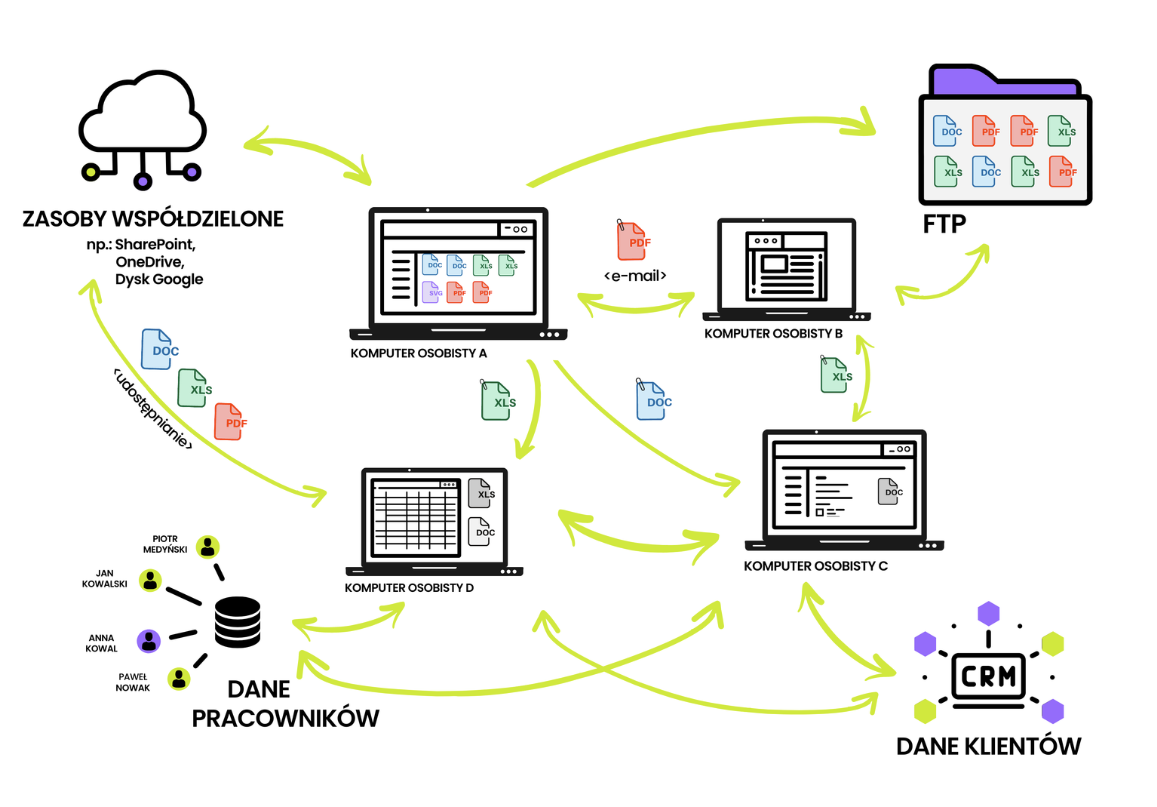

Gdzie znajdują się kluczowe informacje — w tym

dane osobowe istotne dla działalności?

Jak zapewnić pełną widoczność danych w całej organizacji?

Wymagania techniczne rozwoju produktów:

Czy w środowiskach poniżej produkcji dane są

właściwie zanonimizowane?

Jak ograniczyć ryzyko wycieku danych podczas testów i rozwoju?

Wymagania zgodności:

Zabezpieczenie zapewniające zgodność z wymaganiami NIS2, DORA, RODO, SZBI ISO 27001

Zabezpieczenie zapewniające zgodność z wymaganiami NIS2, DORA, RODO, SZBI ISO 27001

Zapewnienie skutecznej mitygacji ryzyka bezpieczeństwa informacji i ochrony danych osobowych

Zapewnienie skutecznej mitygacji ryzyka bezpieczeństwa informacji i ochrony danych osobowych

Wymagania biznesowe i operacyjne:

Wsparcie mitygacji negatywnych skutków oraz terminowego i prawidłowego raportowania incydentów cyberbezpieczeństwa i naruszeń danych osobowych oraz realizacja praw podmiotów danych (realizacja żądań dostępu lub usunięcia danych osobowych)

Wsparcie mitygacji negatywnych skutków oraz terminowego i prawidłowego raportowania incydentów cyberbezpieczeństwa i naruszeń danych osobowych oraz realizacja praw podmiotów danych (realizacja żądań dostępu lub usunięcia danych osobowych)

Wsparcie w obsłudze audytów wewnętrznych, nadzorczych i certyfikujących SZBI wg ISO 27001, zapytań, ocen zgodności i kontroli Prezesa UODO oraz innych organów regulacyjnych

Wsparcie w obsłudze audytów wewnętrznych, nadzorczych i certyfikujących SZBI wg ISO 27001, zapytań, ocen zgodności i kontroli Prezesa UODO oraz innych organów regulacyjnych

Wsparcie w obsłudze weryfikacji wymagań podmiotów trzecich (klientów i partnerów w łańcuchu dostaw)

Wsparcie w obsłudze weryfikacji wymagań podmiotów trzecich (klientów i partnerów w łańcuchu dostaw)

Wsparcie w doskonaleniu zabezpieczeń i środków mitygacji ryzyka systemu SZBI

Wsparcie w doskonaleniu zabezpieczeń i środków mitygacji ryzyka systemu SZBI

Wymagania techniczne rozwoju produktów:

Efektywne przygotowanie syntetycznych danych biznesowych i osobowych o charakterystyce produkcyjnej do rozwoju i testowania produktów, systemów i aplikacji, w tym rozwiązań AI

Efektywne przygotowanie syntetycznych danych biznesowych i osobowych o charakterystyce produkcyjnej do rozwoju i testowania produktów, systemów i aplikacji, w tym rozwiązań AI

Konsekwencje niezgodności:

Naruszenie przepisów (niezgodność z wymaganiami) regulacji NIS2, DORA, RODO.

Naruszenie przepisów (niezgodność z wymaganiami) regulacji NIS2, DORA, RODO.

Konsekwencje prawne ze strony regulatora (np. Prezes UODO), w tym kary finansowe,

czasowe lub całkowite ograniczenia przetwarzania danych, w tym zatrzymanie procesów

(zakaz) przetwarzania danych.

Konsekwencje prawne ze strony regulatora (np. Prezes UODO), w tym kary finansowe,

czasowe lub całkowite ograniczenia przetwarzania danych, w tym zatrzymanie procesów

(zakaz) przetwarzania danych.

Osobista odpowiedzialność członków zarządu lub kierownictwa, w tym potencjalny zakaz pełnienia funkcji.

Osobista odpowiedzialność członków zarządu lub kierownictwa, w tym potencjalny zakaz pełnienia funkcji.

Konsekwencje biznesowe i operacyjne:

Utrata reputacji i zaufania klientów i partnerów.

Utrata reputacji i zaufania klientów i partnerów.

Utrata biznesu po upublicznieniu incydentu lub naruszenia danych.

Utrata biznesu po upublicznieniu incydentu lub naruszenia danych.

Kosztowne, nieskuteczne ręczne procesy usuwania danych przez personel,

które generują błędy (np. nadmiarowe usunięcie) i incydenty integralności danych.

Kosztowne, nieskuteczne ręczne procesy usuwania danych przez personel,

które generują błędy (np. nadmiarowe usunięcie) i incydenty integralności danych.

Bariery i stopery dla skutecznego i bezpiecznego rozwoju i testowania produktów,

systemów i aplikacji, w tym rozwiązań AI.

Bariery i stopery dla skutecznego i bezpiecznego rozwoju i testowania produktów,

systemów i aplikacji, w tym rozwiązań AI.

17.12.2025

15.09.2025

29.07.2025